题目:都说学好Smali是学习Android逆向的基础,现在刚好有一个smali文件,大家一起分析一下吧~~ 链接:Crackme.smali.36e0f9d764bb17e86d3d0acd49786a18 之前接触过点smali,看下文件就是smali,本来想找smali转...

”jarvis OJ“ 的搜索结果

jarvisoj_level01解题思路,破译,编写脚本。

JarvisOJ

没有调用先前指令system函数的情况下,在执行完函数后需要一个数据作为system的返回地址。

basic Baby’s Crack 程序大概就是打开一个命令行输入的 file,然后打开一个 tmp,对 file 加密写入 tmp,将 file 删除,将 tmp 重命名为 file。 直接在 ida 中 F5,关键的代码就是: while (feof(*(_QWORD *)&...

jarvisoj_typo

标签: pwn

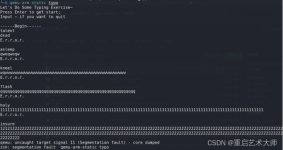

jarvisoj_typo,arm架构下的pwn题。

可以看到程序中已经有了shell的字符串,由于是32位程序,函数的参数通过压栈传递,因此我们可以直接将其地址放在system之后就能够完成参数的传递。而不是使用call指令,因此计算机会将调用函数前栈顶指针指向的地址...

jarvisoj_level1 使用checksec查看: 保护全关,并且还有RWX区域。栈溢出的题目的话直接ret2shellcode即可。 放进IDA中查看: 主函数中直接给出漏洞函数: 妥妥的一个栈溢出了,程序会输出buf的地址。 查看了下...

看到个read函数,而且能输入的最大字节数为512字节。而buf我们看到是128字节的限度,那应该是存在栈溢出的问题。而且我们直接看到有个后门函数,和前面几题的套路如出一辙。

jarvisoj_level2【BUUCTF】

发现 buf输入是0x80(136) 而read能输入最大字数是0x200(512),可能存在栈溢出漏洞,发现后门函数system("/bin/sh"),然后只要read函数的ret address 为后门函数的地址。然后就file 分析它得到是64位的IDA。...

题目:BUUCTF在线评测 checksec一下,32位程序,有canary,开NX Arch: i386-32-little RELRO: Partial RELRO Stack: Canary found NX: NX enabled PIE: No PIE (0x8048000) ...放到ida里f5一下,发现一个明显的...

有canary ,题目提升fm,考虑格式化字符串。

jarvisoj misc

标签: 网络安全

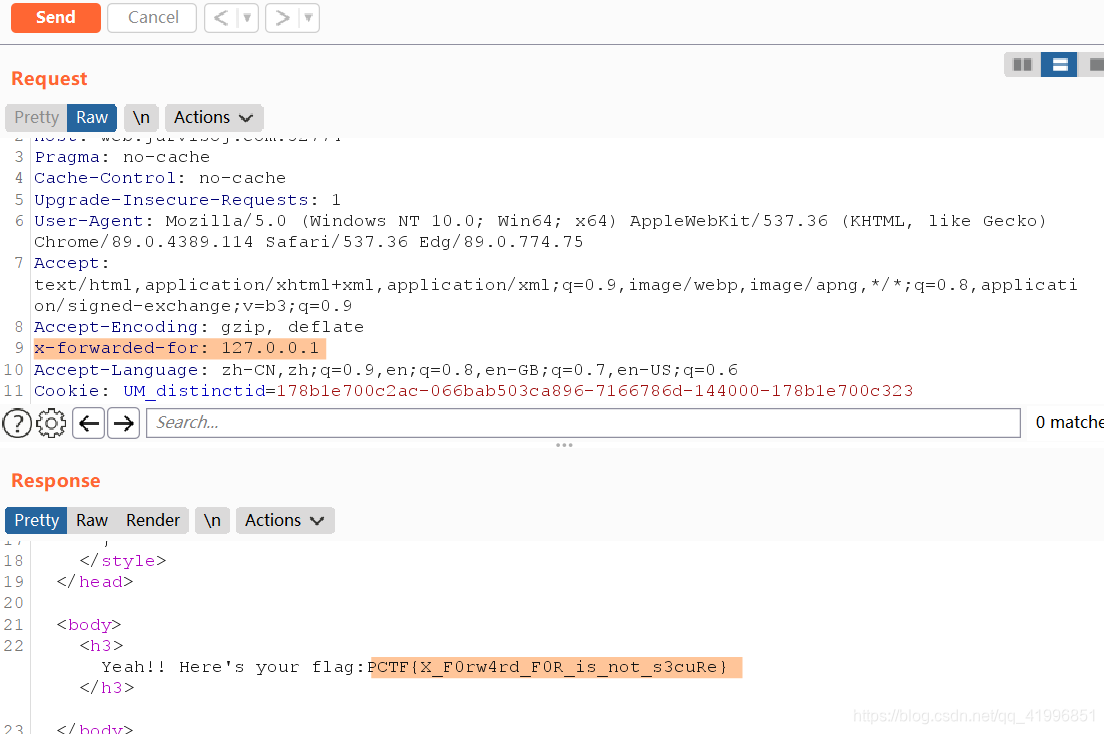

前言:总结一下最近做过的jarvisoj的web题,有的很有意思,能学习到很多新知识 LOCALHOST 提示很明显,伪造IP地址即可 抓包进行伪造,即可得出flag Login 一个提交页面,源码中也没有发现什么线索,抓包来看一下 ...

很简单的程序,栈溢出 没有system (bin/sh) 很明显了 64位的ret2libc3老规矩的脚本

jarvisoj_fm

EXP from pwn import* from LibcSearcher import* ... main=0x8048484 elf=ELF('./2') ...write_plt=elf.plt['write'] ...payload='a'*(0x88+4)+p32(write_plt)+p32(main)+p32(1)+p32(write_got)+p32(4) ...

题目网址https://www.jarvisoj.com/challenges Pwn区level1题 首先把文件放入gdb中用checksec分析 分析发现,没有开启NX保护,说明文件内没有包含system(‘/bin/sh’),说明本题需要自己去构造shellcode。NX保护未...

推荐文章

- react常见面试题_recate面试-程序员宅基地

- 交叉编译jpeglib遇到的问题-程序员宅基地

- 【办公类-22-06】周计划系列(1)“信息窗” (2024年调整版本)-程序员宅基地

- SEO优化_百度seo resetful-程序员宅基地

- 回归预测 | Matlab实现HPO-ELM猎食者算法优化极限学习机的数据回归预测_猎食者优化算法-程序员宅基地

- 苹果发通谍拒绝“热更新”,中国程序猿“最受伤”-程序员宅基地

- 在VSCode中运行Jupyter Notebook_vscode jupyter notebook-程序员宅基地

- 老赵书托(2):计算机程序的构造与解释-程序员宅基地

- 图像处理之常见二值化方法汇总-程序员宅基地

- 基于springboot实现社区团购系统项目【项目源码+论文说明】计算机毕业设计-程序员宅基地